Globe Imposter viruso šalinimas (Pašalinimo instrukcijos) - atnaujinta Lap 2017

Globe Imposter viruso pašalinimas

Kas yra Globe Imposter virusas?

„GlobeImposter“ virusas vis dar kelia nemalonumų virtualioje erdvėje

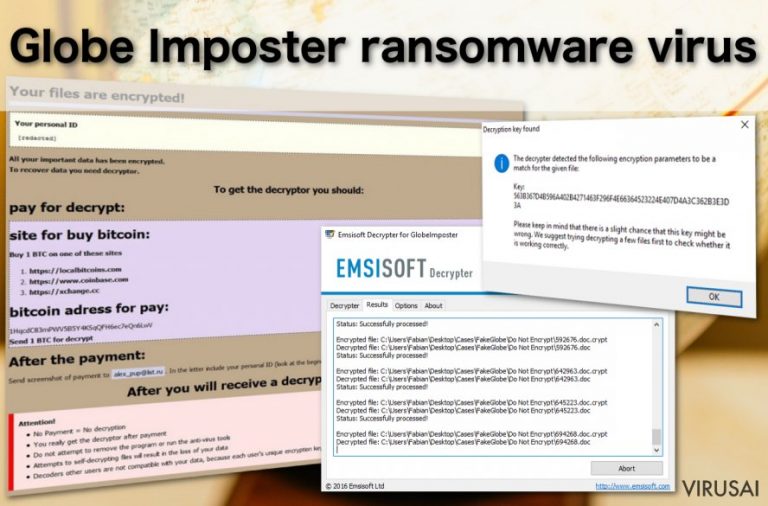

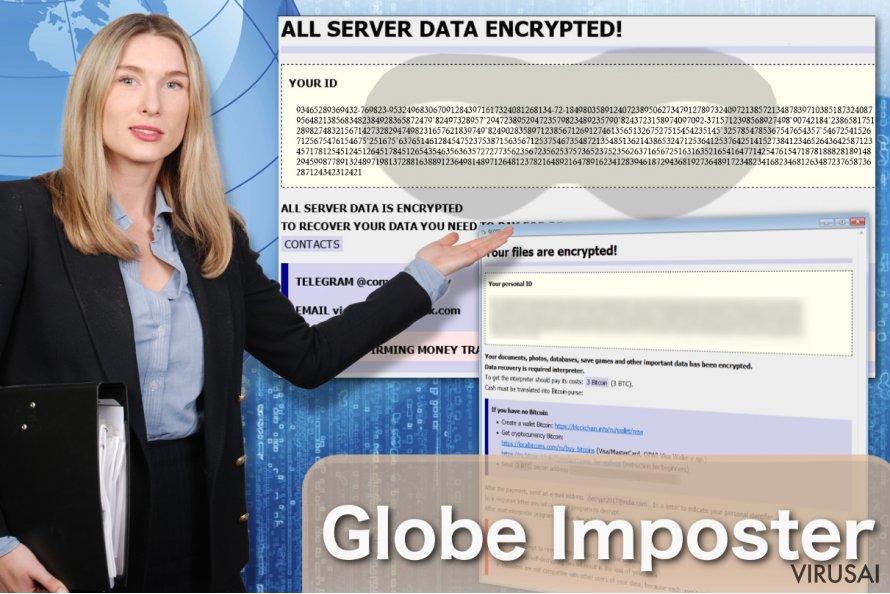

„GlobeImposter“ (dar žinomas kaip „Netikras Globe“ (angl. „Fake Globe“) virusas yra priskiriamas duomenis užkoduojančių užkratų kategorijai. Pirmoji ir paskesnės viruso versijos – tikrojo „Globe“ viruso imitacijos. Nuo jo atsiradimo pradžios jau pasirodė daugiau nei keliasdešimt „Globe Imposter“ versijų. Nors užkratas nepasižymi sudėtinga struktūra, tačiau dėl aktyvios veiklos, jis vertinamas kaip aktyviausias duomenis užkoduojantis virusas.

Pridedamas failo plėtinys bei skirtingi el. pašto adresai – pagrindiniai dalykai, skiriantys vieną versiją nuo kitos. Taip pat nustatyta, kad kai kurias versija platino „RIG“ įsilaužimo įrankis.

Kai virusas patenka į operacinę sistemą ir užkoduoja duomenis, jis prideda vieną iš žemiau minėtų plėtinių:

.txt, .0402, .BONUM, .ACTUM, .JEEP, .GRAFF, .trump, .rumblegoodboy, .goro, .au1crypt, .s1crypt, .nCrypt, .hNcrypt, .legally, .keepcalm, .plin, .fix, .515, .crypt, .paycyka, .pizdec, .wallet, .vdulm, .2cXpCihgsVxB3, .medal, .3ncrypt3d .[[email protected]]SON, .troy, .Virginprotection, .BRT92, .725, .ocean, .rose, .GOTHAM, .HAPP, .write_me_[[email protected]], .VAPE, .726, .490, .coded, .skunk, .492, .astra, .apk, .doc, .4035, .clinTON, .D2550A49BF52DFC23F2C013C5, .zuzya, .LEGO, .UNLIS, .GRANNY, .911,.reaGAN, .YAYA .needkeys, .[[email protected]], .foSTE, .490, .ILLNEST, .SKUNK, .nWcrypt, .f41o1, .panda, .BIG1, .sexy, .kimchenyn, [email protected], .WORK, .crypted_uridzu@aaathats3as_com, [email protected], .TRUE, [email protected], .[[email protected]], .btc, .[[email protected]], [email protected], .black, .[[email protected]], .rrr, .{[email protected]}.AK47, .LIN, .apk, .decoder, .[[email protected]].rose, .fuck, .restorefile, .CHAK, .Chartogy, .POHU, .crypt_fereangos@airmail_cc, [email protected], .crypted_monkserenen@tvstar_com, .crypt_sorayaclarkyo@mail_com, .STN, .VYA, .crypt_damarles@airmail_cc, .pliNGY, .ñ1crypt;

Visų viruso variacijų tikslas yra vienas – užkoduoti svarbius duomenis. Tam, kad vartotojai atgautų juos, jiems siūloma išpirką sumokėti internetine valiuta – bitkoinais. Taip pat šiai virusų grupei būdinga gąsdinti vartotojus, t.y. teigiama, kad atkodavimo raktas ar programa bus visiškai pašalinti praėjus tam tikram laiko tarpui. Dažniausi „Globe Imposter“ viruso pranešimo pavadinimai yra šie:

- HOW_OPEN_FILES.hta;

- how_to_back_files.html;

- RECOVER-FILES.html;

- !back_files!.html;

- !free_files!.html;

- #HOW_DECRYPT_FILES#.html;

- here_your_files!.html;

- !SOS!.html;

- Note Filename: support.html;

- Read___ME.html;

- READ_IT;

- #HOW_DECRYPT_ALL#.html;

Kiekviena „Netikro Globe“ versija nurodo skirtingą el. pašto ar „BitMessage“ adresą tam, kad paveikti vartotojai galėtų susisiekti su viruso kūrėjais. Pasirodant vis naujoms versijoms žemiau pateiktas sąrašas yra papildomas:

- write_me_[[email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

„Netikras Globe“ virusas veikia įprastiniu būdu. Naudodamas AES ir RSA šifruotės metodus užkoduoja duomenis. „EMSISOFT“ specialistams pavyko sukurti nemokamą atkodavimo programą, tačiau ji veikia tik norint atkoduoti duomenis, užkoduotus pradine viruso versijomis. Įrankį jau atsisiuntė daugiau nei 18800 vartotojų.

Jei esate vienas iš paveiktųjų vartotojų, svarbu iš pradžių tinkamai pašalinti užkratą. Tikėtina, kad virusas neleis jums įjungti antivirusinės programos. Tokiu atveju pasinaudokite straipsnio apačioje pateikta informacija. Perkraukite kompiuterį ir nuskaitykite sistemą su kompiuterine apsaugos programa.

„GlobeImposter“ pašalinimo procese jums gali praversti ir FortectIntego ar Malwarebytes. Pašalinę užkratą pasinaudokite nemokama duomenų atkodavimo programa. Nerekomenduotina mokėti išpirkos. Anot vartotojų, ne visais atvejais sumokėjus išpirką, įsilaužėlių sukurta programa padėjo atgauti užkoduotus failus.

Pagrindinės užkrato atmainos

„GlobeImposter 2.0“ virusas nepasižymi subtilia struktūra. Pakitimai taip pat nežymūs. Šios versijos skiriamasis bruožas – prie paveiktų duomenų pridedamas .fix failo plėtinys. Deja, naudodamas AES šifruotės tipą, virusas sėkmingai užkoduoja duomenis.

2.0 versija plinta reklaminių laiškų priedų priedų pagalba. Taip pat ši versija gali būti aptinkama ir torentų failų svetainėse ar kitose nelegalų turinį reklamuojančiuose tinklalapiuose. Nors anksčiau minėta atkodavimo programa sėkmingai pirmosios viruso versijos užkoduotus duomenis, deja, ši sėkmė nenusišypsojo „GlobeImposter 2.0“ viruso paveiktiems vartotojams. Todėl svarbu dažnai susikurti bei atnaujinti duomenų atsargines kopijas.

„GlobeImposter“ vokiškos versijos pagrindinis skirtumas – reklaminis pranešimas parašytas vokiečių kalba. Ši versija reikalauja 0.5 bitkoinų mainais už duomenų atkodavimo programą. Įdomu tai, kad šio viruso aukos siūloma nusiųsti ekrano nuotrauką, patvirtinančią apie sėkmingai atliktą banko pavedimą [email protected] adresu. Tačiau kaip anksčiau minėta sumokėta išpirka negarantuoja visų užšifruotų dokumentų atgavimo.

„KeepCalm“ virusas (liet. „išlik ramus) prideda prie užkoduotų duomenų .keepcalm failo plėtinį. Kaip ir ankstesnėse versijose, anot viruso kūrėjų, vienintelis būdas atgauti duomenis – sumokėti išpirką. Ši užkrato versija pateikia išsamesnes instrukcijas apie duomenų atgavimą HOW_TO_BACK_FILES.html faile. Šia versija užsikrėtę vartotojai turėtų susisiekti su viruso kūrėjais [email protected] el. paštu. Žinutėje paveikti vartotojai turėtų pateikti atlikto mokėjimo ekrano nuotrauką su unikaliu jų kompiuteriui priskirtu identifikavimo kodu.

„Wallet GlobeImposter“ virusas pasirodė 2017 metų kovo pradžioje. Užšifruoti duomenys yra pažymėti .wallet plėtiniu. Ši versijos prototipas – „Dharma“ virusas – nors jie nėra susiję. Kaip ir ankstesnėje versijoje, viruso autorių reikalavimai yra pateikti how_to_back_files.html internetiniame puslapyje.

Jame pateikti vartotojo kompiuterio identifikavimo kodas ir „Bitmessage“ adresas – BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U[@]bitmessage.ch – jei paveikti vartotojai ketintų susisiekti su viruso autoriais. Deja, ši versija ištrina sistemos atsargines kopijas. Tai palieka mažiau alternatyvų atgauti duomenis. Todėl rekomenduojama reguliariai atnaujinti duomenų kopijas ir jas saugoti keliose skirtingose vietose.

.s1crypt failo plėtinio virusas – tai dar viena „Globe Imposter“ versija, pateikianti duomenų atgavimo informaciją how_to_back_files.html išpirkos pranešime. Ši versija ganėtinai brangesnės nei ankstesnės versijos: už atkodavimo programą prašoma 2 bitkoinų.

Kitas pakitimas – išpirkos pranešime taip pat pateikiamos trys nuorodos išsamiau paaiškinančios kaip įsigyti bitkoinus. Be šios informacijos pateikiamos kitoks el. pašto adresas – [email protected]. Ši „Globe Imposter“ versija taip pat paliko užuominą apie galimą viruso kūrėjų buvimo vietą – Šveicariją. Tačiau, manoma, kad tai tik jaukas , skirtas suklaidinti IT ekspertus. Ši atmaina aptinkama kaip Variant.Adware.Graftor.lXzx virusas.

.goro plėtinio virusas pateikia įdomesnių bruožų. Jis užkrėčia kompiuterį nepakankamai sudėtingų nuotolinės prieigos prisijungimo (angl. Remote Desktop Protocol (RDP)) protokolų pagalba.

Deja, šiai kaip ir kitoms anksčiau minėtoms, išskyrus pirmąją, nėra sukurtos atitinkamos duomenų atkodavimo programos. Virusui pradėjus veiklą, galite aptikti goro.exe komandą Užduočių tvarkyklėje. Taip pat ši versija gali būti siejama su „Dharma“ virusu, kadangi imituoja pastarąjį. Daugelis kompiuterinės apsaugos programų aptinka virusą kaip Trojan[Ransom]/Win32.Purgen ir Arcabit Trojan.Ransom.GlobeImposter.1, ir kt. Pranešime minimas [email protected] pašto adresas.

.{email}.BRT92 virusas įgijo pavadinimą atitinkamai nuo pridedamo failo plėtinio. Smulkesnė informacija pateikiama #HOW_DECRYPT_FILES#.html internetiniame puslapyje. Jam pateikiamas unikalus paveiktojo vartotojo kodas. Taip pat nurodomi du el. pašto adresai: [email protected] ir [email protected].

.ocean plėtinio virusas pasirodė 2017 metais. Pagrindinės savybės: pridedamas .ocean failo plėtinys, !back_files!.html išpirkos pranešimas ir pranešimas ir [email protected] adresas susisiekti su viruso kūrėjais. Šioje versijoje nusikaltėliai pabrėžia, kad išpirkos suma priklauso nuo to kaip greitai vartotojai su jai susisieks. Nėra pakankamai garantijų, kad sumokėjus išpirką, jūs gausite tinkamą atkodavimo programa.

A1Lock viruso atmaina yra viena iš labiausiai paplitusių. Jai priskiriamaos kitos kiti variantai: virusai pridedantys .rose, .troy, .707 failo plėtinius. Ši subkategorija pateikia reikalavimus How_to_back_files.htm ir RECOVER-FILES.html failuose. Susisiekimo tikslui nurodomi šie el. pašto adresai: [email protected], [email protected], [email protected] ir [email protected].

.Write_me_[[email protected]] plėtinio viruso dizainas labiausiai skiriasi lyginant su kitomis „Netikras Globe“ viruso variantais. Nors kitokia išvaizda gali kai kuriuos vartotojus suklaidinti, tačiau identiškas viruso veikimo metodas nepalieka abejonių, kad užkratas priklauso būtent šiai viruso grupei. Vartotojai raginami kuo greičiau susisiekti su viruso kūrėjais [email protected] adresu ir sumokėti išpirką.

.725 virusas įgavo tokį pavadinimą dėl pridedamo plėtinio prie užkoduotų duomenų. Šioje versijoje nėra žymesnių pakitimų Įsilaužėliai RECOVER-FILES.HTML internetiniame viruso mokėjimo tinklalapyje nurodo sumokėti 0.19 bitkoinų. Deja, nėra sukurtos veikiančios atkodavimo programos šiam virusui.

Netrukus po jos pasirodė ir .726 virusas. Pagrindinis skirtumas – pridedamas .726 plėtinys. Išpirkos pranešimo pavdinimas taip pat nežymiai skiriasi. Svarbiausia nurodoma yra randama RECOVER-FILES-726.html. Šį kartą įsilaužėliai reikalauja sumokėti 0.37 bitkoinų.

.490 plėtinio virusas taip pat priskiriamas A1Lock kategorijai. Išpirkos pranešime !free_files!.html nurodoma pervesti pinigus tam tikru bitkoinų adresu. Po šios versijos netrukus pasirodė ir .492 versija.

Ši „GlobeImposter“ versija prideda .492 plėtinį tam, kad išskirtų užkoduotus duomenis. Kitaip nei pastarojoje versijoje išpirkos pranešimas pateikiamas here_your_files.html faile. Jose minimi ir kitokie el. Pašto adresai – [email protected] or [email protected].

.crypt virusas ne tik prideda kitokią žymę prie užkoduotų failų bet ir platinimo būdas skiriasi. Platinimo kampanija pavadinta „Tuščias laiškas“ (angl. „Blank Slate“). Šis platinimo būdas taip pat yra taikomas „BTCWare Aleta” virusui. .crypt užkratas yra pateikiamas dvigubame EMAIL_[Random Digits]_[Recipient's Name].zip aplanke. Jame yra dar vienas .zip aplankas pavadintas bet kokių skaičių kombinacija. Atkreipkite dėmesį į tuščią pranešimo lauką.

Aplanke taip pat yra JavaScript kodas. Atvėrus aplankus ir iškleidus turinį, kodas yra aktyvuojamas. Tokiu būdu į sistemą yra atsiunčiamas 1.dat failas – pagrindinė viruso vykdomoji rinkmena. Po to failas užkoduoja visus duomenis. Duomenų atgavimui reikalinga informacija pateikiama !back_files!.html tinklalapyje. Deja, ir šiai versijai nėra sukurtos atkodavimo programos.

.coded virusas prideda .coded failo plėtinį prie užšifruotų duomenų. Išpirkos pranešime pateikiami [email protected] ir [email protected] el. pašto adresai tam, kad paveikti vartotojai galėtų susisiekti su užkrato kūrėjais ir tariamai atgauti duomenis.

.astra virusas nepateikia jokių ypatingų bruožų. Be kitokio pridedamo failo plėtinio išpirkos turinys yra pateikiamas here_your_files!.html.

.f41o1 virusas veikimo principas išlieka toks pat. Išsamesnė duomenų atgavimo informacija pateikiama READ_IT.html faile.

Skiriamas 48 val. laiko limitas, kad vartotojai galėtų pervesti pinigus. Pranešime taip pat reklamuojama speciali „Globe Imposter“ viruso autorių sukurta atkodavimo programa. Atminkite, kad ją atsisiuntus galite tik dar labiau pakenkti kompiuteriui. Net jei jums pavyks atkoduoti duomenis, programa gali susilpninti jūsų kompiuterio operacinę sistemą bei padėti kitam virusui lengviau patekti.

Atnaujinta 2017 m. gegužės 23 d. Virusas platinamas užkrėstų laiškų prieduose. Šių el. laiškų skiriamasis bruožas – nėra pateikta žinutės teksto. Virusas yra patalpinamas į .zip aplanką, kuriame yra .js ar .jse failas, aktyvinantis viruso veikimą. Su šia platinimo kampanija yra siejami newfornz[.]top, pichdollard[.]top ir 37kddsserrt[.]pw domenai.

Atnaujinta 2017 m. rugpjūčio 1 d. Aptikta naujoji viruso kapmanija. Toikėtina, kad viruso autoriai pasitelkė „Necurs“ botnetą (paprasčiau vadinamą „zombiu tinklu“). Virusu užkrėsti laiškai nepateikia jokio pranešimo teksto. Dominuoja šie el. pašto adresai, laiško temos, bei virusu užkrėstų .zip aplankų pavadinimai:

| [email protected] | Payment Receipt_72537 | P72537.zip |

| [email protected] | Payment 0451 | P0451.zip |

| [email protected] | Payment Receipt#039 | P039.zip |

| [email protected] | Receipt 78522 | P78522.zip |

| [email protected] | Receipt#6011 | P6011.zip |

| [email protected] | Payment-59559 | P59559.zip |

| [email protected] | Receipt-70724 | P70724.zip |

| [email protected] | Receipt#374 | P374.zip |

| [email protected] | Payment Receipt#03836 | P03836.zip |

| [email protected] | Payment_1479 |

P1479.zip |

Pasak malware-traffic-analysis.net šaltinio, kuriame pateiktas lentelėje minėti tyrimo rezultatai, aplankuose taip pat randami ir vbs kodai, atsakingi už viruso veiklą. Taip pat neskubėkite atverti laiškų priedų, pastebėję šias laiškų temas: „Voice Message Attached“ (liet. Pridėtas garsinis pranešimas) ar „Scanned Image“ (liet. Skanuotas paveiksliukas).

Atnaujinta 2017 m. rugpjūčio 14 d. Viruso autoriai išties pasidarbavo. Jau aptiktos naujausios versijos, kurios prideda šiuo failų plėtinius: ..txt, .BONUM, .trump, .rumblegoodboy, .0402, .JEEP, .GRAFF, .MIXI ar .ACTUM. Reikalavimai sumokėti išpirką pateikti Read_ME.html bei !SOS!.html internetiniuose mokėjimo puslapiuose.

Atnaujinta 2017 m. rugsėjo 15 d. Praėjus mėnesiui nuo paskutinio atnaujinimo, jau aptikta tuzinas naujų netikrojo „Globe“ viruso atmainų. Keleta iš jų yra: .YAYA, .needkeys, .[[email protected]], .foSTE, .490, .ILLNEST, .SKUNK, .nWcrypt. Išskyrus naujus pridedamus failo plėtinius, žymesnių pakitimų neaptikta. Išskyrus skirtingus failo plėtinius,išpirkos prabešimas buvo pervadintas į „!SOS!.html“.

Šio viruso versijos ne tik atskelidžia galimus užkrato autoriaus (-ių) pomėgius, bet ir galimas politines simpatijas. Vienas iš virusų prideda .reaGAN failo plėtinį bei pateikia [email protected] el. pašto adresą. Laimei, virusas yra aptinkamas kaip Ransom:Win32/Ergop.A, Trojan.Purgen.ba, Generic.Ransom.GlobeImposter.56A888 bei alternatyviu pavadinimu.

Nos veikimo principas mažai skiriasi, yra gan keletas klastingų savybių. Viruso vykdomoji rinkmena yra pavadinta kaip cmd.exe. Tai trumpinys „Command Prompt“ programos. Ji yra legali „Windows“ programa.

Tad pastebėję šią komandą, kai kurie vartotojai gali neįtarti klastos.Taip pat virusas gali pasinaudoti ir btm1.exe encv.exe komandų priedanga. Atminkite, kad jei nesate tiesiogiai atvėrę programos, jos komanda neturėtų būti aktyvi Užduočių tvarkyklėje. Galimas daiktas, kad jei laiku šjungę viruso vykdomąją rinkmeną, gali sutrukdyti „GlobeImposter“ virusui užkoduoti daugiau failų.

Taip pat ši versija įdiegia ir daugiau failų: ADVAPI32.dll, KERNEL32.dll,SHLWAPI.dll,USER32.dll, ir ole32.dl. Tam, kad virusas sėkmingai pradėtų veikti, jam reikia suaktyvinti INV-000913.vbs kodą. Taip pat su failu sietinas ir errorkpoalsf.top domenas. Tyrimai parodė, kad viruso autoriai pasitelkė ir „Nemucod“ trojaną „Globe Imposter“ platinimo kampanijoje.

Atnaujinta 2017 m. rugsėjo 20 d. „Trend Micro“ IT specialistai nustatė 2017 metų pradžioje „GlobeImposter“ buvo platinamas tokiu pat būdu, t.y. suklastotų laiškų prieduose, kaip ir žymusis „Locky“ virusas. Kitaip tariant, praėjus kelioms valandoms, vartotojai gali užkrėsti „Locky“ ar „Netikruoju Globe“ pakaitomis.

Laiško .7z aplanke yra patalpintas virusas. Kaip ir anksčiau, tam, kad įtikintų išskleisti aplanką ir aktyvuoti virusą, žinutėje raginami vartotojai peržiūrėti tariamą PVM sąskaitą-faktūrą ar skenuotą dokumento egzempliorių.

Verta nemapiršti ir aukščiau aptarto būdo, kai nėra pateikto pranešimo teksto, o tik pridėtas el. kaško priedas. Išskyrus .rar, .7z aplankus, turėtumėte įtariai vertinti ir .doc failus. Jei jūsų sistemoje makro nustatymai yra išjungti, .doc faile pasirodo perspėjimas, parašantis juos įjungti tam, kad pamatytumėte tariamą tekstą. Tačiau įjungę nustatymus jus aktyvuosite ir failus užkoduojantį „GlobeImposter“ virusą.

Atnaujinta 2017 m. lapkričio 17 d. Kiekvieną mėnesį pasirodo naujų „Netikrojo Globe“ versijų. Lapkritis – ne išimtis. Be naujų plėtinių ir pakeisto išpirkos pranešimo pavadinimo į „#HOW_DECRYPT_ALL#.htm”, viruso autoriai atliko kelis žymesnius pakitimus. Duomenų u-kodavimo nustatymai šiek tiek pakeisti. Tai apsunkina viruso užkoduotų duomenų atkūrimą.

„Globe Imposter“ viruso autoriai tęsia tradiciją įmantrių viruso plėtinių kūrimo tendenciją. Pastebėta, kad kai kurios iš naujesnių versijų naudoja anksčiau minėtus plėtinius.

Kai kurie plėtiniai nurodo aliuziją ir į kitų šalių prezidentus. Viena iš viruso versijų prideda .kimnchenyn plėtinį prie užkoduotų duomenų. Tai ironiška nuoroda į Šiaurės Korėjos lyderį Kim Džonguną.

Taip pat aptikta ir užkrato atmaina, kuri prideda [email protected] plėtinį prie užkoduotų duomenų. Turbūt užkrato autorius yra Holivudo aktoriaus Kolino Farelo gerbėjas. Kita viruso versija .panda — galima užuomina į neseniai atsinaujinusį „Zeus Panda“ virusą. Apžvelgiant visas iki šiol pasirodžiusias viruso versijas, galima susidaryti įspūdį apie viruso kūrėjo pomėgius.

Naujausios užkrato versijos

.GRANNY viruso versijos aktyvumas užregistruotas rugpjūčio mėnesį. Labiausiai tikėtina, kad viruso trojanas yra platinamas nelegaliose žaidimų, filmų peržiūros, ar suaugusiems skirtuose tinklalapiuose. Įdomu, kad virusas pateikia savo grafinę vartotojo sąsają (programą), o ne tik mokėjimo puslapio nuorodą. Joje taip pat pateikiami ir [email protected] or [email protected] el. pašto adresai. Tam, kad įtikintų, kad atkodavimo programa veikia, viruso kūrėjai siūlo atkoduoti vieną failą nemokamai.

.Trump failo virusas vienas iš aspektų simbolizuojantis, Donaldo Trumpo pergalės rezonansą pasaulyje bei kibernetinėje erdvėje. Tačiau užkratas pateikia gan primityvią grafinę vartotojo sąsają.

Jei iškilo techninių nesklandumų, vartotojams siūloma susisiekti su viruso autoriais [email protected] ir [email protected] adresų pagalba. Viruso programoje nepateikiama konkreti išpirkos suma. Be minėto plėtinio, virusas taip prideda plėtinį, sudarytą iš keliolikos skaitmenų.

Nors {[email protected]}.BRT92 plėtinys gali iš pradžių sudominti dėl aiškios aliuzijos į įžymų „Žiedų valdovas“ trilogiją, pats veikimo principas nesiskiria. Šį kartą viruso autoriai apsiriboja tik pakeistu išpirkos pranešimo pavadinimu — #DECRYPT_FILES#.html.

Kartu su išia versija, buvo aptiktos atmainos, pridedančios šiuso failų plėtinius: .D2550A49BF52DFC23F2C013C5, .zuzya, .LEGO, bei .UNLIS.

Virusų autoriai semiasi įkvėpimo ne tik iš žaidimų, literatūros ar populiariosios kultūros, bet ir politikos. Be jau minėtų aliuzijų ir Ronaldą Reiganą, Donaldą Trampą, kita viruso atmaina prideda .clinTON plėtinį. Šis virusas nurodo ir [email protected] adresą susisiekimui.

2017 m. spalio 18 d. nustatyta, kad „RIG“, dar žinomas kaip „RIGEK“, įsilaužimo įrankis platina „Netikro Globe“ viruso versija, kuri prideda .4035 failo plėtinį. Ši versijos smulkesnė informacija pateikta READ_IT.html puslapyje.

Tuo pačiu metu aptiktos ir failus koduojančio užkrato atmainos, pridedančios .doc bei .apk plėtinius. Pastarosios versijos išpirkos pranešimas yra pavadintas Read___ME.html. .apk versija taip pat veikia ir per apkcrypt.exe vykdomąją rinkmeną. Reikalinga informacija duomenis atgauti yra nurodoma Note Filename: support.html internetiniame puslapyje.

Nors anksčiau minėta IT specialistų sukurta atkodavimo programa visiškai atkoduoja failus, užšifruotus pirmąja „Globe Imposter“ versija, verta ja pasinaudoti negu pasitikėti viruso kūrėjais.

Atnaujinami ir platinimo būdai

Nors virusas nepasižymi sudėtingos konstrukcijos savybėmis bei jis nesukėlė tiek daug žalos, kiek niūriai pagarsėję „Locky“ ar „Cerber“ virusai, tačiau kelios skirtingos platinimo kampanijos verčia sunerimti.

Išskyrus gerai žinomą tendenciją platinti užkratą trojanų pavidalų užkrėstose svetainėse ar programų pavidalu, „Globe Imposter“ virusas taip pat gali užkrėsti atvėrus reklaminio ar suklastoto laiško priedą.

Tad svarbu, ne tik įvertinti gauto laiško turinį, pateiktą žinutę, įsitikinti siuntėjo tapatybe, bet ir įsidiegti patikimą programą. Ji ne tik padės apsisaugoti nuo užkrauto bet ir pašalinti „GlobeImposter“ virusą.

„Globe Imposter“ šalinimo instrukcijos

Įskaitant besiplečiančią šio viruso kategoriją, svarbu atkreipti dėmesį į anksčiau minėtus platinimo būdus. Norėdami visiškai pašalinti „GlobeImposter“ virusą jums gali prireikti keletą skirtingų tipų programų.

Įsitikinkite, kad antivirusinė bei užkratų šalinimo programos tinkamai veikia. Jei ne, perkraukite kompiuterį į saugųjį rėžimą. Tada pradėkite sistemos nuskaitymą. Tik visiškai pašalinus „Globe Imposter“ virusą, galite pereiti prie duomenų atkūrimo procedūros. Jei virusas pateko į jūsų sistemą įsilaužimo įrankio pagalba, atkurkite naršyklės nustatymus. Atnaujinkite ją, įsidiekite naujausius „Windows“ atnaujinimus. Nepamirškite reguliariai atnaujinti antivirusinės bei užkratų šalinimo programų.

Rankinis Globe Imposter viruso pašalinimas

Rankinis Globe Imposter pašalinimas saugiajame režime

Jei nepavyksta įjungti virusų šalinimo programos įprastuoju rėžimu, perkraukite kompiuterį į saugųjį rėžimą. Tokiu būdu galėsite atlikti sistemos nuskaitymą ir pašalinti „GlobeImposter“ virusą.

Svarbu! →

Rankinio pašalinimo instrukcijos gali būti per sudėtingas paprastiems kompiuterių naudotojams. Tam, kad viską atliktumėte teisingai, reikia turėti IT žinių (pašalinus ar pažeidus gyvybiškai svarbius sisteminius failus galima visiškai sugadinti Windows sistemą). Be to, tai gali užtrukti net kelias valandas, todėl mes rekomenduojame verčiau rinktis aukščiau pateiktą automatinį pašalinimą.

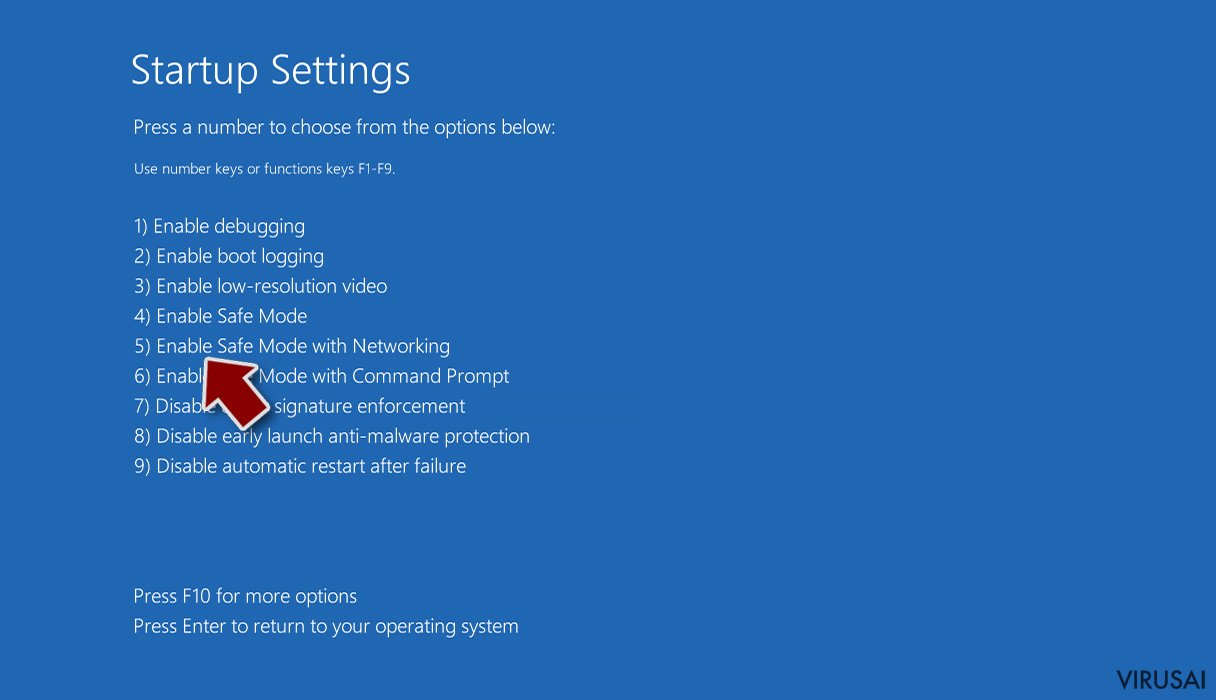

1 žingsnis. Įjunkite saugųjį režimą

Geriausia rankinį kenkėjiškos programos pašalinimą atlikti saugiajame režime.

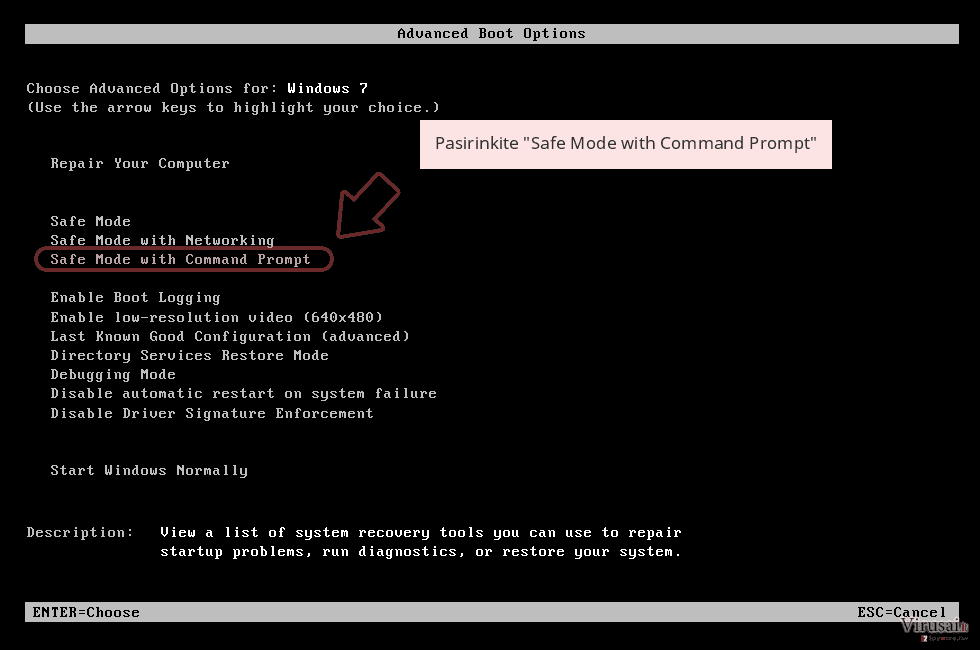

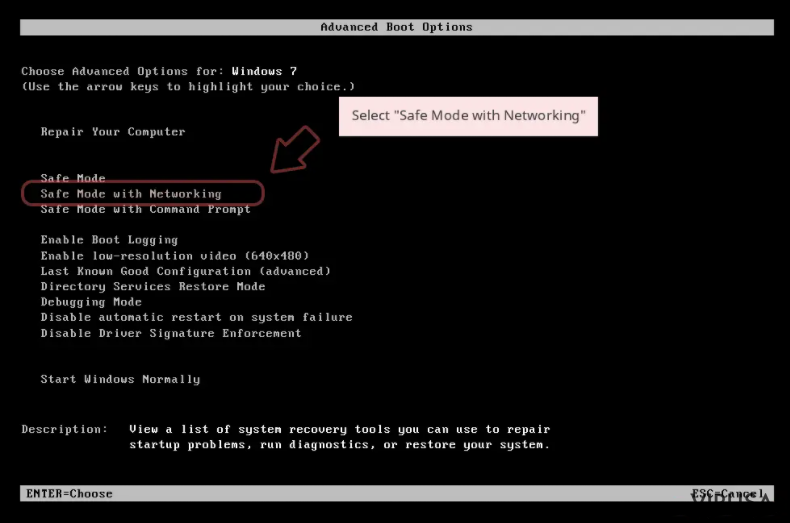

Windows 7 / Vista / XP

- Spustelėkite Start > Shutdown > Restart > OK.

- Kai jūsų kompiuteris taps aktyviu, kelis kartus spauskite F8 mygtuką (jei tai neveikia, pabandykite F2, F12, Del ir kt. – tai priklauso nuo jūsų pagrindinės plokštės modelio), kol išvysite Advanced Boot Options langą.

- Iš sąrašo pasirinkite Safe Mode with Networking.

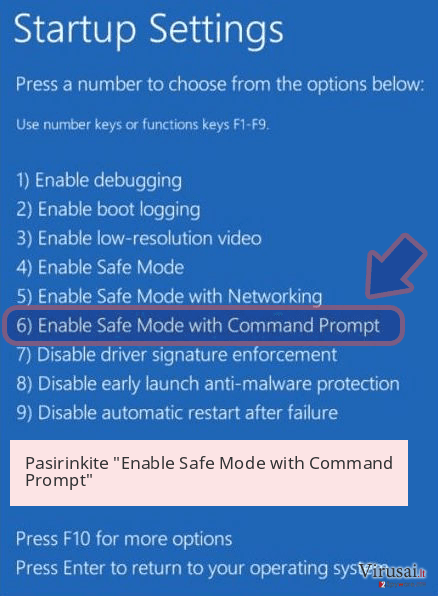

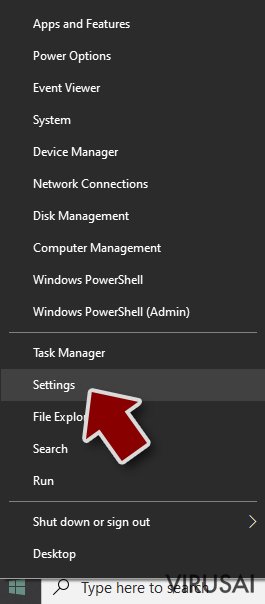

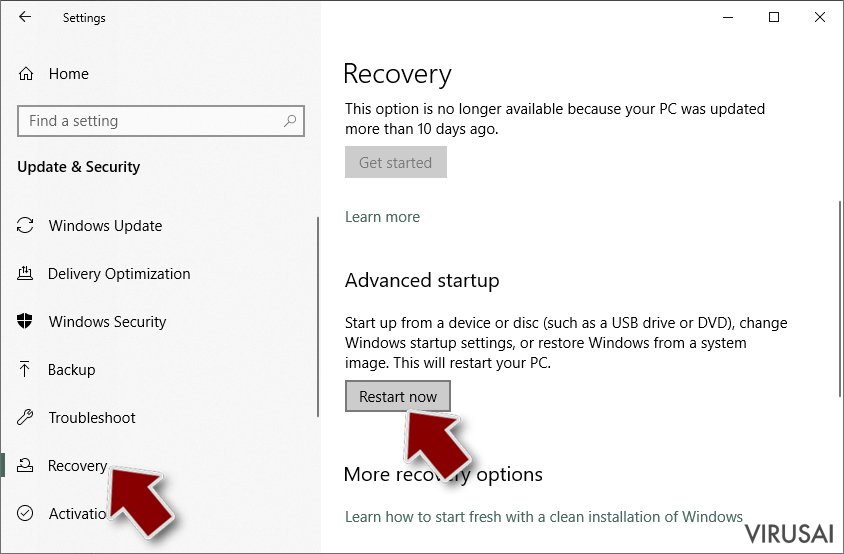

Windows 10 / Windows 8

- Dešiniuoju pelės mygtuku spustelėkite Start mygtuką ir pasirinkite Settings.

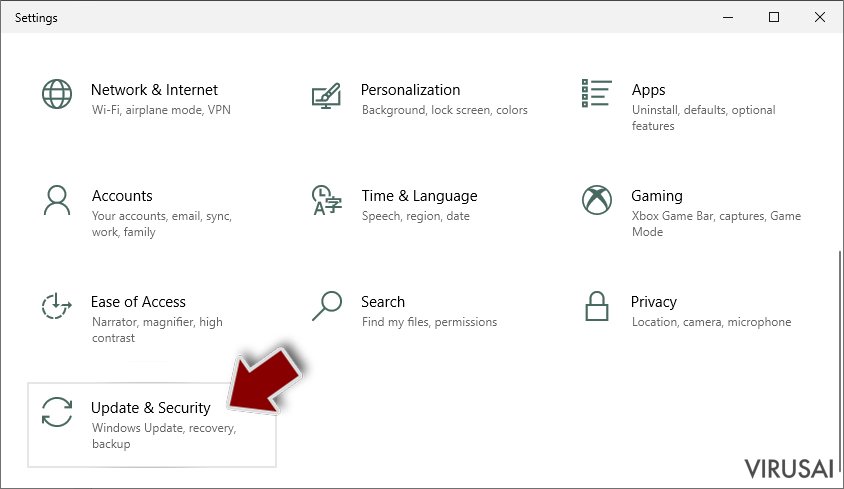

- Slinkite žemyn, kad pasirinktumėte Update & Security.

- Kairėje lango pusėje pasirinkite Recovery.

- Dabar slinkite žemyn, kad rastumėte Advanced Startup skyrių.

- Spustelėkite Restart now.

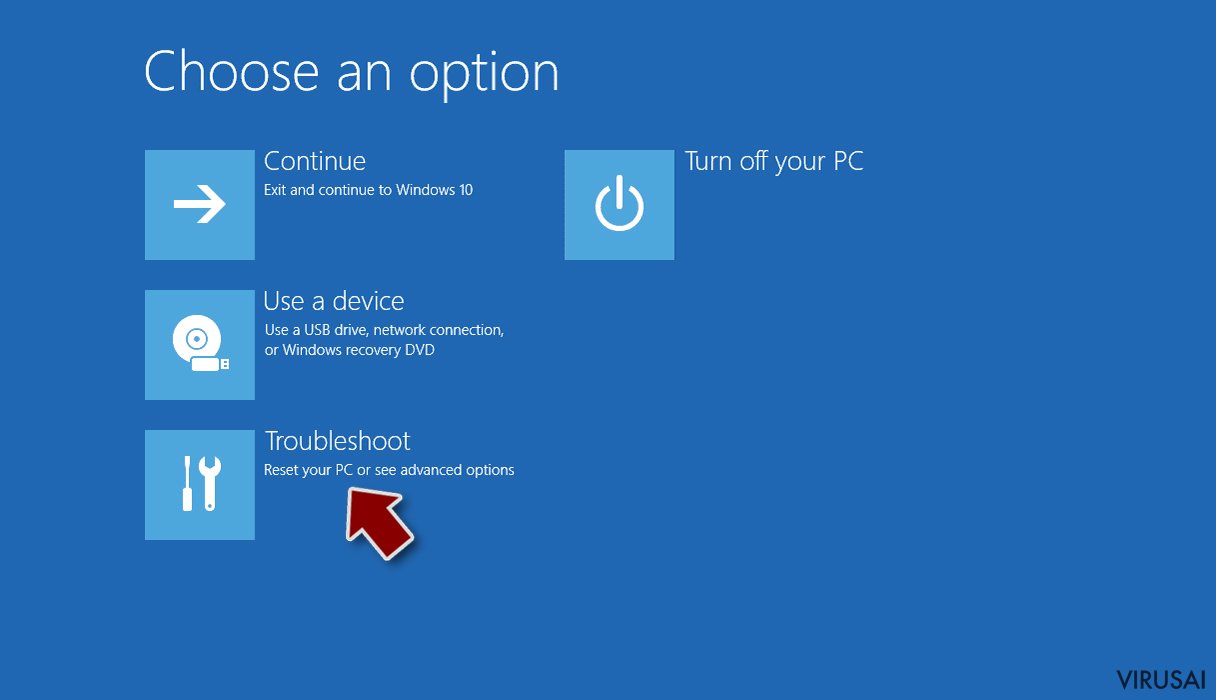

- Pasirinkite Troubleshoot.

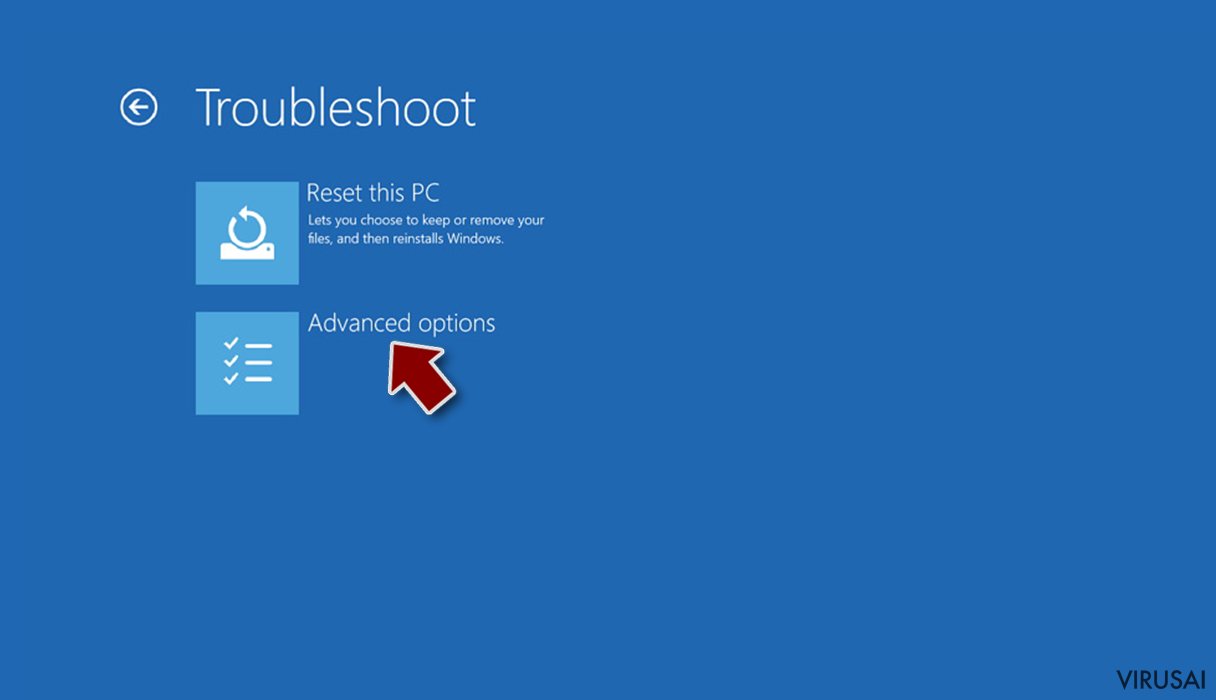

- Eikite į Advanced options.

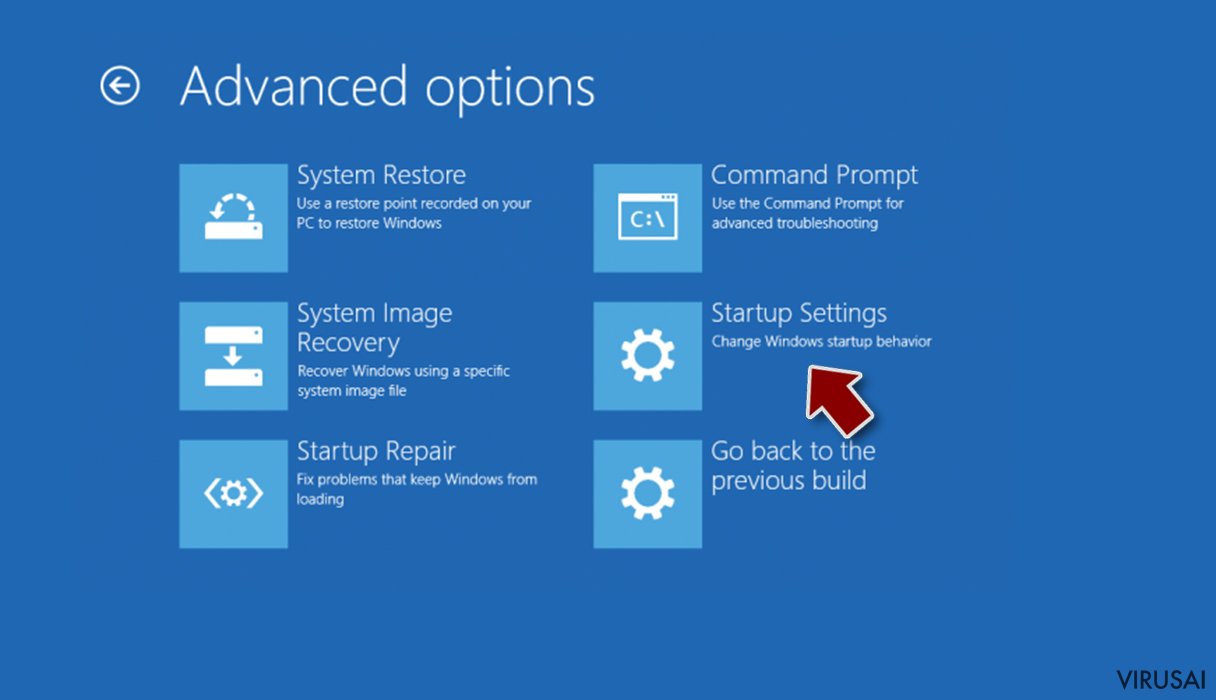

- Pasirinkite Startup Settings.

- Paspauskite Restart.

- Dabar paspauskite 5 arba spustelėkite 5) Enable Safe Mode with Networking.

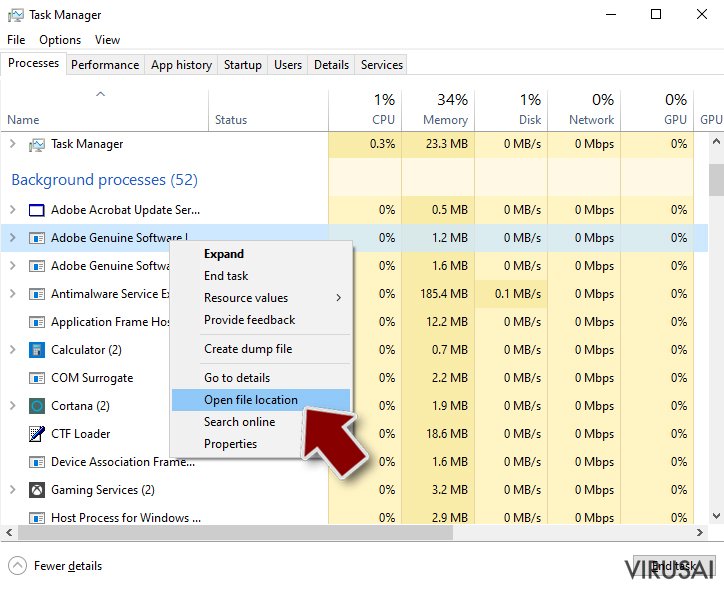

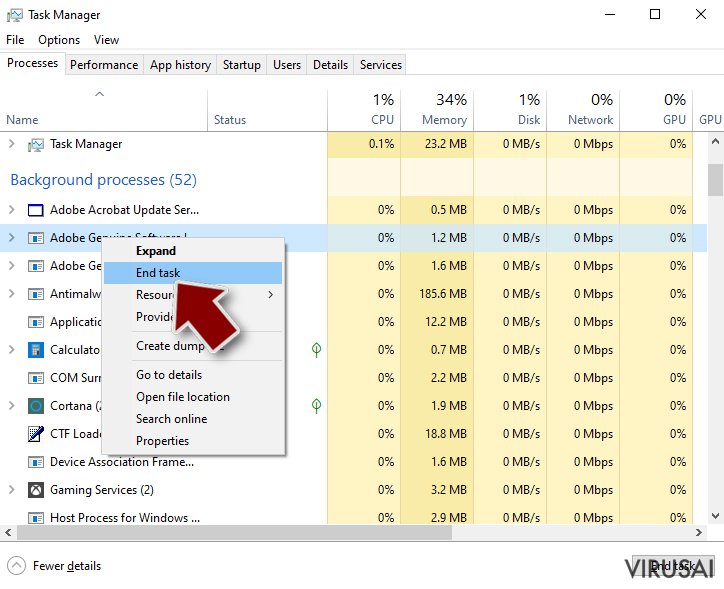

2 žingsnis. Išjunkite įtartinus procesus

Windows Task Manager yra naudingas įrankis, rodantis fone veikiančius procesus. Jei kenkėjiška programa vykdo procesą, turėtumėte jį išjungti:

- Norėdami atidaryti Windows Task Manager, klaviatūroje spauskite Ctrl + Shift + Esc.

- Spauskite More details.

- Slinkite žemyn į Background processes skyrių ir ieškokite ko nors įtartino.

- Dešiniuoju pelės mygtuku spustelėkite tai ir pasirinkite Open file location.

- Grįžkite prie proceso, paspauskite dešinį pelės mygtuką ir pasirinkite End Task.

- Ištrinkite kenksmingo aplanko turinį.

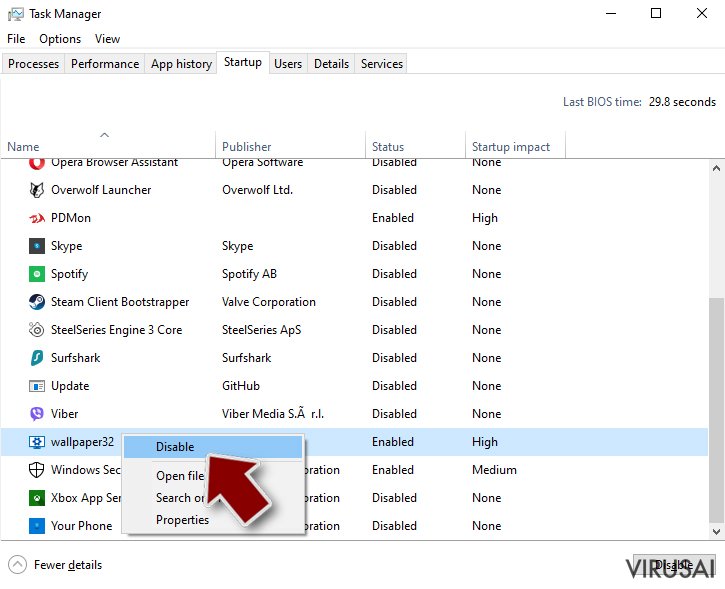

3 žingsnis. Patikrinkite programos paleidimą

- Norėdami atidaryti Windows Task Manager, klaviatūroje spauskite Ctrl + Shift + Esc.

- Eikite į Startup skirtuką.

- Dešiniuoju pelės mygtuku spustelėkite įtartiną programą ir pasirinkite Disable.

4 žingsnis. Ištrinkite viruso failus

Su kenkėjiškomis programomis susiję failai gali slėptis įvairiose jūsų kompiuterio vietose. Pateikiame instrukcijas, kurios gali padėti juos rasti:

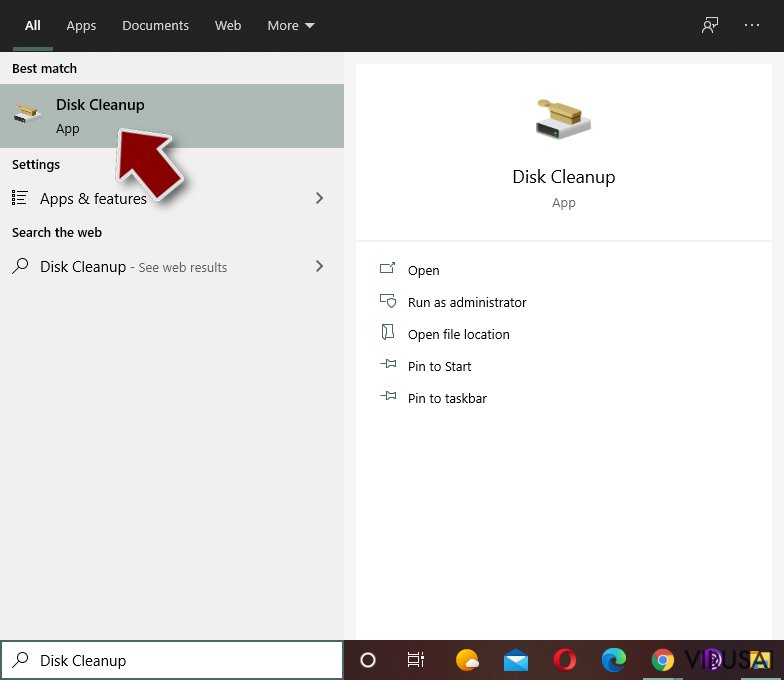

- Windows paieškoje įveskite Disk Cleanup ir paspauskite Enter.

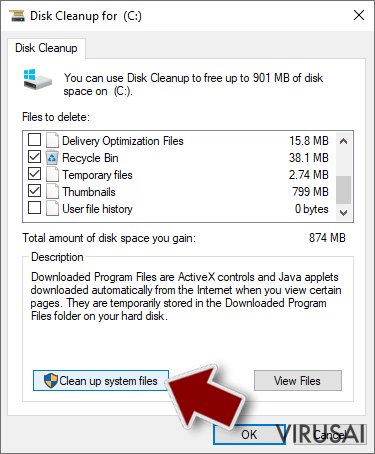

- Pasirinkite diską, kurį norite išvalyti (C: pagal numatytuosius nustatymus yra jūsų pagrindinis diskas ir greičiausiai bus tas, kuriame yra kenkėjiškų failų).

- Slinkite per Files to delete sąrašą, pasirinkdami šiuos failus:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Pasirinkite Clean up system files.

- Taip pat galite ieškoti kitų kenksmingų failų, paslėptų šiuose aplankuose (įrašykite juos į Windows Search ir paspauskite Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir% -

Baigę iš naujo paleiskite kompiuterį įprastu režimu.

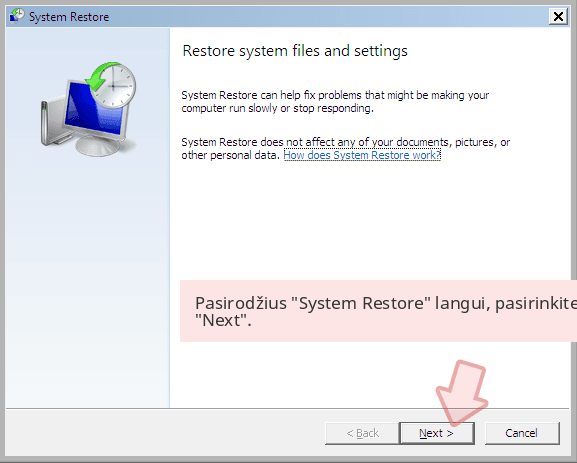

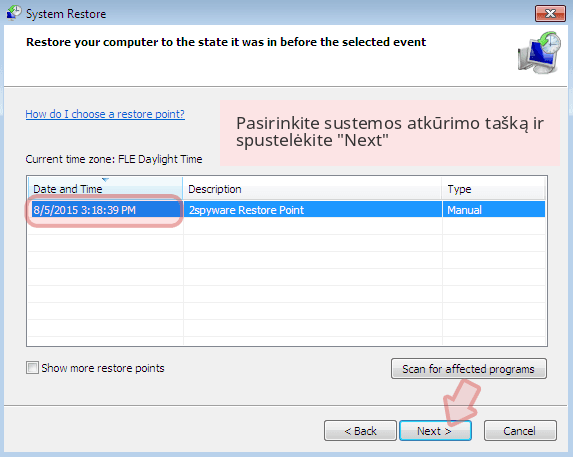

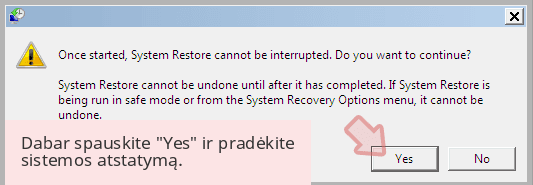

Kaip ištrinti Globe Imposter naudojant System Restore

Jei anskčiau minėtas būdas nepadėjo, atlikite sistemos atkūrimą. Tai nepašalins „GlobeImposter“ viruso, bet padės paleisti reikiamą programą ir jį pašalinti.

-

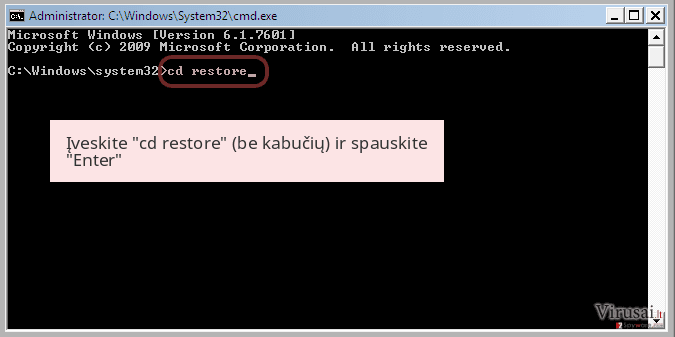

Žingsnis 1: Perkraukite kompiuterį į Safe Mode with Command Prompt režimą

Windows 7 / Vista / XP- Paspauskite Start → Shutdown → Restart → OK.

- Kai kompiuteris įsijungs iš naujo, pradėkite spaudinėti F8. Tai darykite tol, kol pasirodys Advanced Boot Options langas.

-

Iš sąrašo pasirinkite Command Prompt

Windows 10 / Windows 8- Spustelėkite Power Windows mygtuką. Po to spauskite ir paspaudę laikykite Shift mygtuką, galiausiai pasirinkite Restart..

- Pasirinkite Troubleshoot → Advanced options → Startup Settings ir vėl spauskite Restart.

-

Kai kompiuteris įsijungs iš naujo, lange Startup Settings pasirinkite Enable Safe Mode with Command Prompt

-

Žingsnis 2: Atstatykite sistemos nustatymus ir failus

-

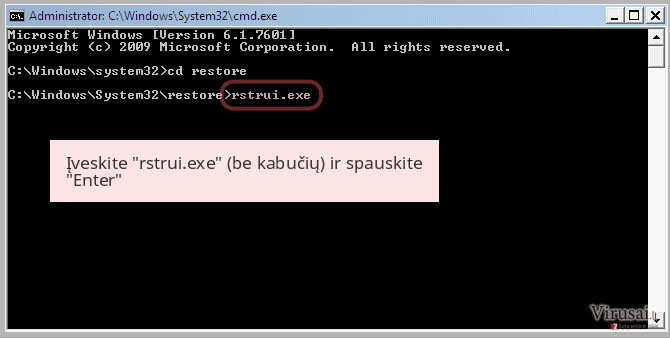

Kai pasirodys Command Prompt langas, įveskite cd restore ir spustelėkite Enter.

-

Dabar įrašykite rstrui.exe ir vėl spustelėkite Enter..

-

Kai pasirodys naujas langas, spustelėkite Next ir pasirinkite sistemos atkūrimo tašką, kuris yra prieš Globe Imposter pasirodymą jūsų kompiuteryje. Po to vėl paspauskite Next.

-

Dabar spauskite Yes ir pradėkite sistemos atstatymą.

-

Kai pasirodys Command Prompt langas, įveskite cd restore ir spustelėkite Enter.

Svarbu. Kaip atkurti duomenis?

Instrukcijos, pateiktos aukščiau, yra skirtos padėti jums ištrinti Globe Imposter. Tam, jog atkurtumėte savo failus, rekomenduojame sekti virusai.lt ekspertų paruoštas instrukcijas.Jei Globe Imposter užšifravo jūsų asmeninius failus, galite pabandyti juos atkurti šiais būdais:

Pasinaudokite „Data Recovery Pro“

Ši programa buvo sukurta tam, kad atkurtų sisteminio gedimo pažeistus failus. Tikėtina, kad ji gali praversti atkuriant „Globe Imposter“ užkoduotus failus taip pat.

- Parsisiųsti Data Recovery Pro;

- Įdiekite Data Recovery sekdami diegimo vedlio nurodymus;

- Atverkite programą bei paleiskite kompiuterio skenavimą tam, jog rastumėte failus, paveiktus Globe Imposter viruso;

- Atkurkite juos.

„Shadow Explorer“ privalumas

Ne visos „Globe Imposter“ versijos ištrina atsargines sistemines kopijas. Ši programa naudoja pastarąsias tam, kad sukurtų originalų kopijas. Tikėtina, kad ji jums padės atgauti kau kuriuos užkoduotus failus.

- Parsisiųskite Shadow Explorer (http://shadowexplorer.com/);

- Sekdami Shadow Explorer diegimo vedlio nurodymus, įrašykite šią programą į savo kompiuterį;

- Paleiskite programą ir atverkite viršutiniame kairiajame kampe esantį išskleidžiamąjį meniu. Peržiūrėkite, kokių aplankų ten yra;

- Dešiniuoju pelės klavišu paspauskite ant aplanko, kurį norite atkurti, ir spauskite “Export”. Taip pat galite nurodyti, kur norite jį išsaugoti.

Nemokama „Globe Imposter“ atkodavimo programa

Nors ši nemokama programa yra pritaikyta tik pirminei viruso versijai, įskaitant tai, kad daugelio versijų programinis kodas nesiskiria, ji gali jums praversti atkuriant užkoduotus duomenis.

Galiausiai, susimąstykite apie savo kompiuterio apsaugą ir tokių virusų kaip Globe Imposter prevenciją. Kad apsisaugotumėte nuo ransomware kategorijai priskiriamų virusų, naudokite patikimas antivirusines, tokias kaip FortectIntego, SpyHunter 5Combo Cleaner arba Malwarebytes.

Jums rekomenduojama

Saugiai prisijunkite prie savo interneto svetainės, kad ir kur bebūtumėte

Bedirbant su tinklaraščiu, interneto svetaine ar kitu projektu, kurį turite nuolat prižiūrėti, jums gali tekti prisijungti prie serverio ir turinio valdymo sistemos kur kas dažniau nei įprasta. Bene geriausias sprendimas kuriant saugesnį tinklą – statinis/pastovus IP adresas.

Jeigu nustatysite prie jūsų įrenginio pririštą statinį IP adresą, palengvinsite serverio ar tinklo valdytojo darbą, kurie kontroliuoja prisijungimus ir veiklą. Be to, būtent taip išvengsite kai kurių autentifikavimo keblumų ir galėsite naudotis savo banko sąskaitomis nuotoliniu būdu, nesukeldami įtarimo su kiekvienu prisijungimu, kai būsite kitoje vietoje.

Tokie VPN programinės įrangos tiekėjai kaip Private Internet Access gali jums padėti, jei norite kontroliuoti savo internetinę reputaciją ir lengvai valdyti projektus, kad ir kokioje pasaulio vietoje bebūtumėte. Geriau neleisti prie jūsų svetainės prisijungti iš skirtingų IP adresų.

Sumažinkite virusų keliamą grėsmę - pasirūpinkite atsarginėmis duomenų kopijomis

Virusai gali paveikti programinės įrangos funkcionalumą arba tiesiogiai pažeisti sistemoje esančius duomenis juos užkoduojant. Dėl minėtų problemų gali sutrikti sistemos veikla, o asmeninius duomenis žmonės gali prarasti visam laikui. Turint naujausias atsargines kopijas, tokios grėsmės nėra, kadangi galėsite lengvai atkurti prarastus duomenis ir grįžti į darbą.Tokiu būdu galėsite pasiekti naujausius išsaugotus duomenis po netikėto viruso įsilaužino ar sistemos gedimo. Atsarginių failų kopijų kūrimas kasdien ar kas savaitę turėtų tapti jūsų įpročiu. Atsarginės failų kopijos yra ypač naudingos tuo atveju, jeigu į sistemą netikėtai patenka kenksmingas kompiuterinis virusas. Tam, kad galėtumėte atkurti prarastus duomenis, rekomenduojame naudoti Data Recovery Pro programą.